국내 금융 보안 프로그램의 설치 의무화가 오히려 사이버 공격 위험성을 높인다는 연구 결과가 나왔다.

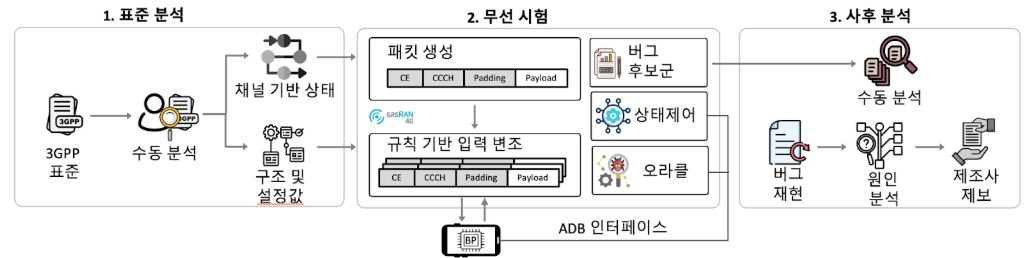

한국과학기술원(KAIST) 전기·전자공학부 김용대·윤인수 교수 공동 연구팀은 고려대 김승주 교수팀, 성균관대 김형식 교수팀, 보안 전문기업 티오리와 공동으로 한국 금융 보안 소프트웨어를 분석, 설계상 구조적 결함과 취약성을 발견했다고 2일 밝혔다.

연구팀은 북한의 사이버 공격 사례에서 한국의 보안 소프트웨어가 왜 주요 표적이 되는지에 주목했다.

뉴스레터

뉴스레터